اكتشف إذا كان هاتفك ضمن قائمة الهواتف التي يمكن تخطي قفلها بسهولة

تحقق ممَّا إذا كان هاتفك مدرجًا في قائمة الهواتف المعرضة للخطر التي يمكن تخطي قفلها بسهولة، في رحاب ساحة الأمان وعالم البرمجيات الخبيثة، يتواصل السباق اللانهائي بينهما. وفي مقال اليوم، سنسلط الضوء على سلسلة من هجمات القوة الغاشمة التي استهدفت الهواتف المحمولة، حيث نجحت في تخطي قفل البصمة الذي يعتبر الدرع الأول للحماية. إنها معركة يجب عليك أن تكون على دراية بها وتعيشها، فلذا نحثك على مواصلة القراءة لتعرف ما إذا كان هاتفك ضمن قائمة الهواتف المعرضة لهذه التهديدات الخطيرة. ستكون هذه الرحلة معنا رحلة اكتشاف وتحقيق، حيث سنقدم لك تفاصيل مفصلة عن آليات الهجوم المستخدمة ونسلط الضوء على الثغرات التي تم استغلالها. كما سنقدم لك نصائح قيمة وتوجيهات لتقوية جدار الحماية حول هاتفك وحمايته من هذه التهديدات المحتملة.

اكتشف إذا كان هاتفك معرضًا للخطر وسهل الاختراق

لنبدأ بالتعمق في فهم طبيعة هجمات القوة الغاشمة. إن هذه الهجمات تعد وسيلة لاختراق نظام المصادقة عن طريق اختبار كل الاحتمالات الممكنة لكلمات المرور أو بصمات الأصابع، بهدف العثور على المداخل التي تسمح بالوصول.

وعلى الرغم من ذلك، فإن هجمات القوة الغاشمة غالبًا ما تكون غير فعالة ضد الأنظمة التي تتخذ تدابير أمنية مناسبة، مثل فرض قيود على عدد محاولات تسجيل الدخول. ومع ذلك، علينا أن ندرك أن البرامج الضارة لا تزال تتطور وتبحث عن طرق للتغلب على هذه الإجراءات الأمنية.

هنا يأتي دور “BrutePrint“، التهديد الذي يتبنى مستوى متقدم من التطور والخباء. إنه يجعل استخدام تقنيات متطورة لتخطي حواجز الأمان واختراق الأنظمة، مما يزيد من تعقيد الوضع ويشكل تهديدًا حقيقيًا لأمان الهواتف المحمولة.

ولذا، فمن الضروري أن نكون يقظين ومستعدين لمواجهة هذا التحدي الأمني المتزايد. سيتم توفير مزيد من التوجيهات والنصائح للتعامل مع هذه الهجمات القوية والمتطورة، لضمان أمان هواتفنا وحماية بياناتنا الشخصية.

ومع ذلك، من الحكمة أن تعلم ما إذا كان هاتفك ضمن قائمة الهواتف التي يمكن تخطي قفلها، حتى تتمكن من اتخاذ التدابير المناسبة والضرورية. لأن القراصنة الإلكترونيين لم يستغرقوا وقتًا طويلاً للاستفادة من أي فرصة تنتج عنها الوصول إلى بياناتك الشخصية أو مواردك المالية.

في سياق متصل، قدَّم باحثون من Tencent Labs وجامعة Zhejiang لنا هذا التهديد المعروف باسم “BrutePrint“. هو تهديد قادر على تنفيذ هجمات القوة الغاشمة للتغلب على قفل بصمة الإصبع واجتياز التدابير الأمنية المعمول بها.

كيف يتم تنفيذ هذا الهجوم لتخطي قفل هاتفك

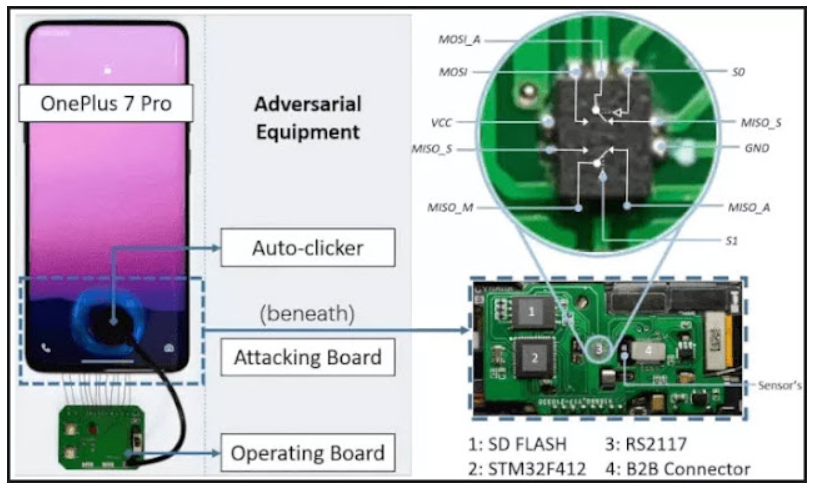

لكي يتم تنفيذ هذا النوع من الهجوم، يتوجب على المهاجم أن يكون بحوزته الهاتف الذي يستهدفه، وأن يحصل على وصولٍ إلى قاعدة بيانات بصمات الأصابع. ولتنفيذ الهجوم بنجاح، يحتاج المهاجم أيضًا إلى جهازٍ صغير التكلفة يتراوح سعره ما بين 10 و 15 دولارًا.

عندما نتحدث عن بصمات الأصابع، فإننا نستعرض عالمًا مختلفًا تمامًا، حيث تتغلغل المستشعرات بخفةٍ فائقة وتحاكي المعالم الحقيقية لبشرتنا. ومع ذلك، يتاح للمهاجمين التلاعب بهذه العتبات المرجعية، ليتمكنوا من اختراق هواتفنا الذكية في لحظةٍ مفاجئة.

وما يثير الدهشة هو أنهم يعمدون إلى إلغاء كل الإجراءات المشددة المتخذة لتقييد محاولات الوصول، ببساطةٍ مذهلة. يقومون بتعديل الصور البيومترية لبصمات الأصابع، بحيث يبدو أنها مسحت بالضوء وتم تحويلها لنظامٍ يمكنه استخدامها دون تدخلٍ حقيقيٍ من المالك. بهذا السهولة، ينجح المهاجم في اختراق هاتفك، إلا إذا كانت هذه الثغرة الأمنية مسدودة بالطبع.

هذه المعلومات تجعلنا ندرك أهمية أخذ الحيطة والحذر، وتحفزنا على اتخاذ الخطوات اللازمة لحماية هواتفنا ومعلوماتنا الشخصية من أي هجمات محتملة. فقط من خلال سد هذه الثغرة الأمنية، سنضمن سلامة هواتفنا ومعلوماتنا الشخصية من المتسللين. لذا سنسعى جاهدين دائما لحماية أنفسنا وممتلكاتنا في هذا العصر الرقمي المتقدم.

قائمة الهواتف التي يمكن تخطي قفلها

قد تفاجأ حين تتعرف على قائمة الهواتف الذكية التي سجلت ثغرات وتعرضت للخطر، وهي كالتالي:

- الجوال Xiaomi Mi 11 Ultra.

- هاتف Vivo X60 Pro.

- جهاز OnePlus 7 Pro.

- هاتف OPPO Reno Ace.

- جهاز Samsung Galaxy S10.

- هاتف OnePlus 5T.

- هاتف Huawei Mate30 Pro 5G.

- جهاز Huawei P40.

علما أنهم قاموا بإجراء الاختبارات على iPhone SE و iPhone 7، إلا أنه بالمقارنة مع الأجهزة المذكورة أعلاه، لم يتمكنوا من اختراقها بنجاح. فبعد عدة محاولات لتخطي إجراءات الحماية، تم إتاحة 15 محاولة فقط لأجهزة الايفون، وهذا لا يكفي لتنفيذ الهجوم بنجاح.

إذا كان لديك أحد هذه الأجهزة المعرضة للخطر الواردة قي القائمة أعلاه، فمن الحكمة أن تحمل هاتفك المحمول معك دائمًا ولا تتركه بلا مراقبة. فبهذه الطريقة، ستتمكن من تفادي هذا الهجوم البدائي إلى حدٍ ما، ولكنه لا يزال فعالًا بشكل كبير. فالحذر واليقظة هما السلاح الأقوى لحماية هواتفنا وبياناتنا من مختلف المخاطر.

إلى هنا وصلنا إلى نهاية درسنا المتمحور أساسا حول قائمة الهواتف التي يمكن تخطي قفلها . ونتمنى أننا أسهمنا في نشر الوعي حول العمليات الالكترونية المشبوهة والمخاطر المحفوفة بهواتفنا وبياناتنا الشخصية.